Aktivierung des Microsoft Entra Logins im ServiceBoard (next)

Aktivierung des Microsoft Entra Logins im ServiceBoard (nexus)

Voraussetzungen

Um die Microsoft Entra Login-Funktion im ServiceBoard zu aktivieren, sind folgende Voraussetzungen erforderlich:

Version

Verfügbar ab v1.0.2501.x

Lizenzen

Für den Microsoft Entra Login wird unsere "OpenID Connect - Authentication"-Lizenz benötigt.

HINWEIS: Welche Lizenzen Sie im Einsatz haben können Sie in der c-entron unter dem orangen (i) Info links oben unter dem Reiter/Tab „Lizenzen“ oder Globale Einstellungen – Administration – System – c-entron Lizenzen oder im c-entron Connection Manager durch Klick auf [Lizenzen anzeigen] einsehen.

Einstellungen in Azure Entra ID

Zugriff auf die Azure Entra ID Verwaltungskonsole mit den entsprechenden Administrationsrechten.

Rechte im c-entron Nexus

Administratorrechte im c-entron Nexus, um Änderungen an der Authentifizierungskonfiguration vornehmen zu können.

Einrichtung der Azure App-Registrierung

Die App-Registrierung in Azure Entra ID ist notwendig, um die Microsoft-Authentifizierung im ServiceBoard zu ermöglichen.

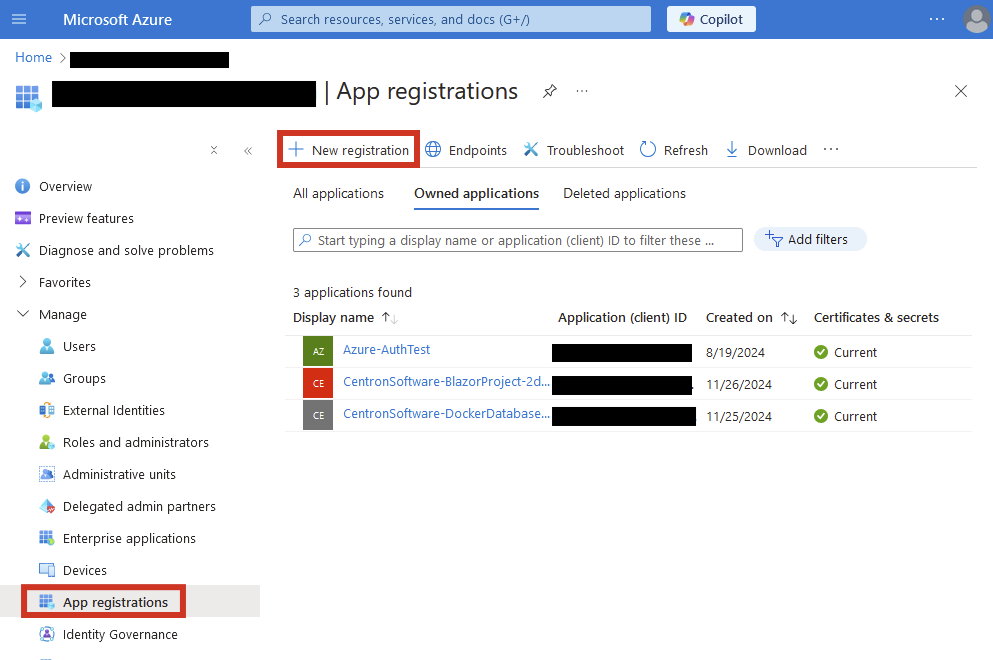

1 Navigieren zu App-Registrierungen:

Öffnen Sie die Azure Entra ID Verwaltungskonsole.

Wechseln Sie in den Bereich App-Registrierungen.

2 Neue App-Registrierung erstellen:

Wählen Sie Neue Registrierung aus.

Vergeben Sie einen passenden Namen für die App-Registrierung.

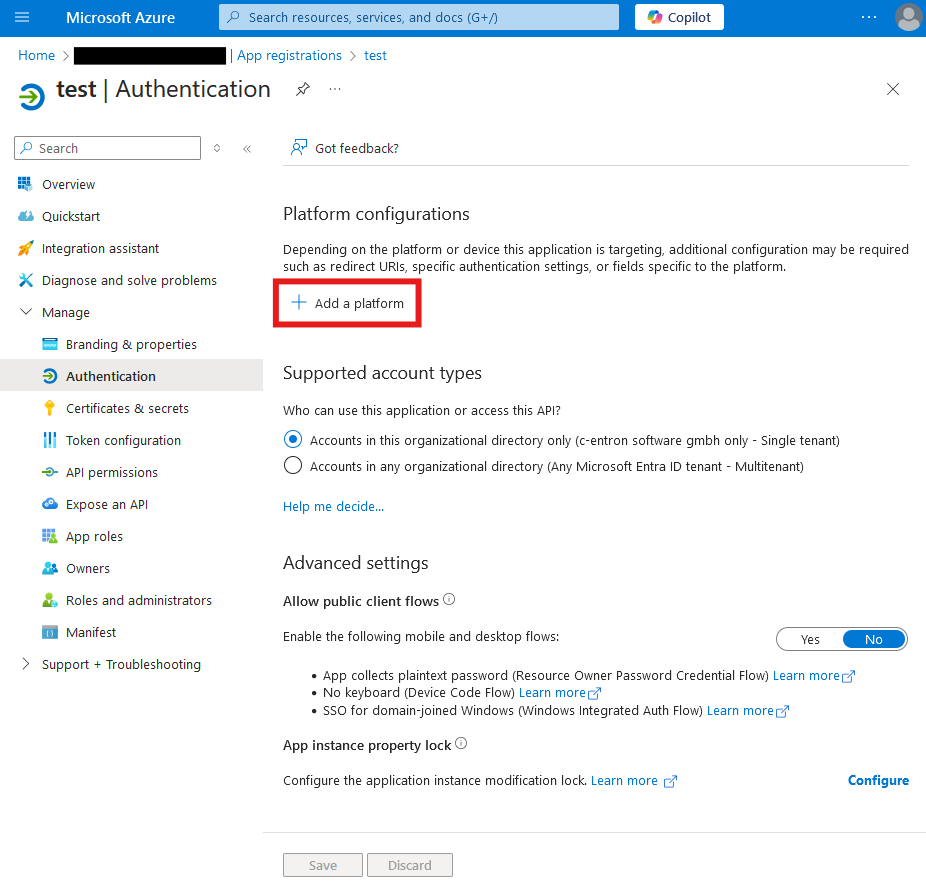

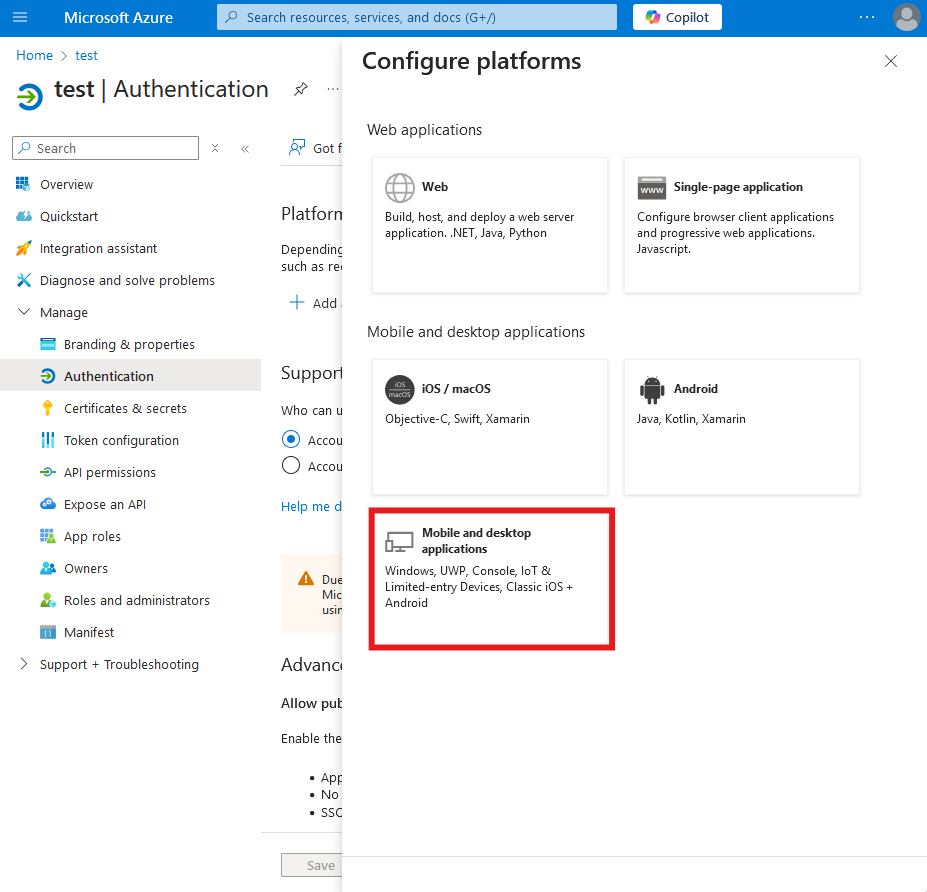

3 Redirect URI hinzufügen:

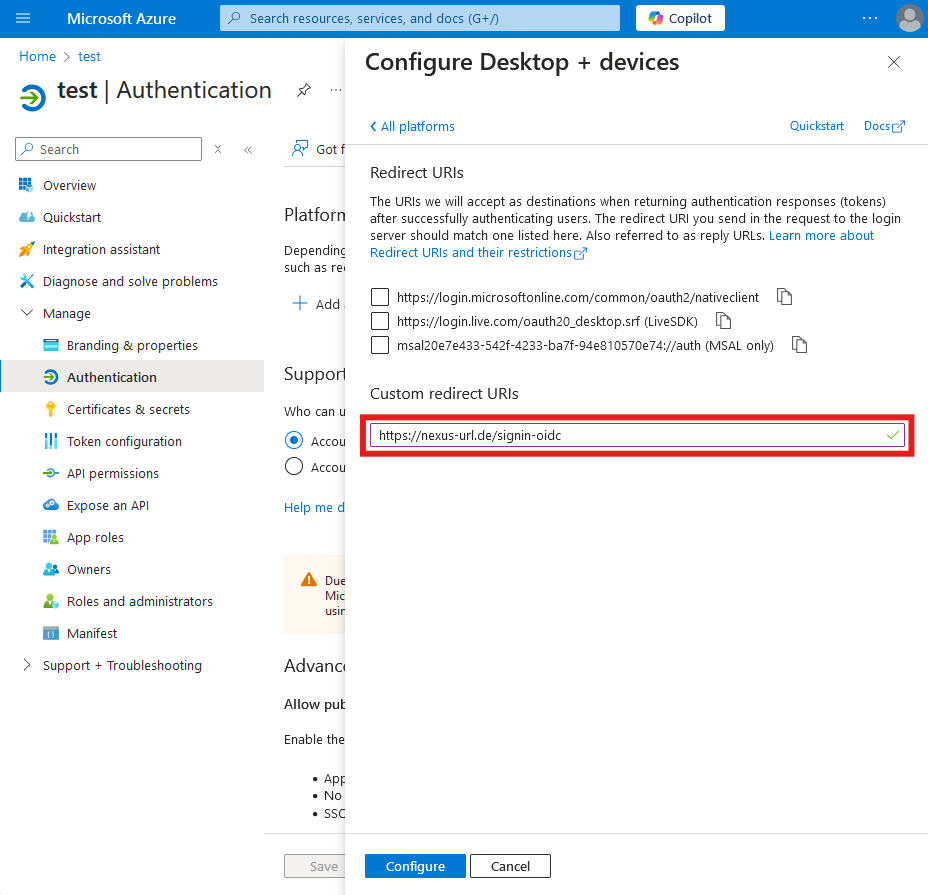

Fügen Sie bei der Erstellung der App-Registrierung eine Redirect URI hinzu.

Wählen Sie als Plattform Mobil und Desktop aus.

Geben Sie als benutzerdefinierte Redirect-URL die Nexus-URL mit dem Pfad /signin-oidc ein (z.B. https://<Ihre-Nexus-URL>/signin-oidc).

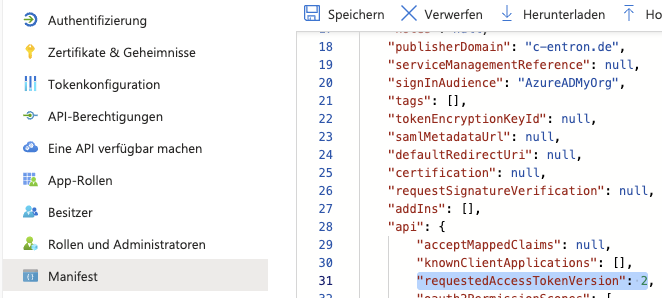

Im Menüpunkt Manifest muss das Attribut requestedAccessTokenVersion den Wert 2 haben. Gegebenenfalls bitte anpassen und speichern.

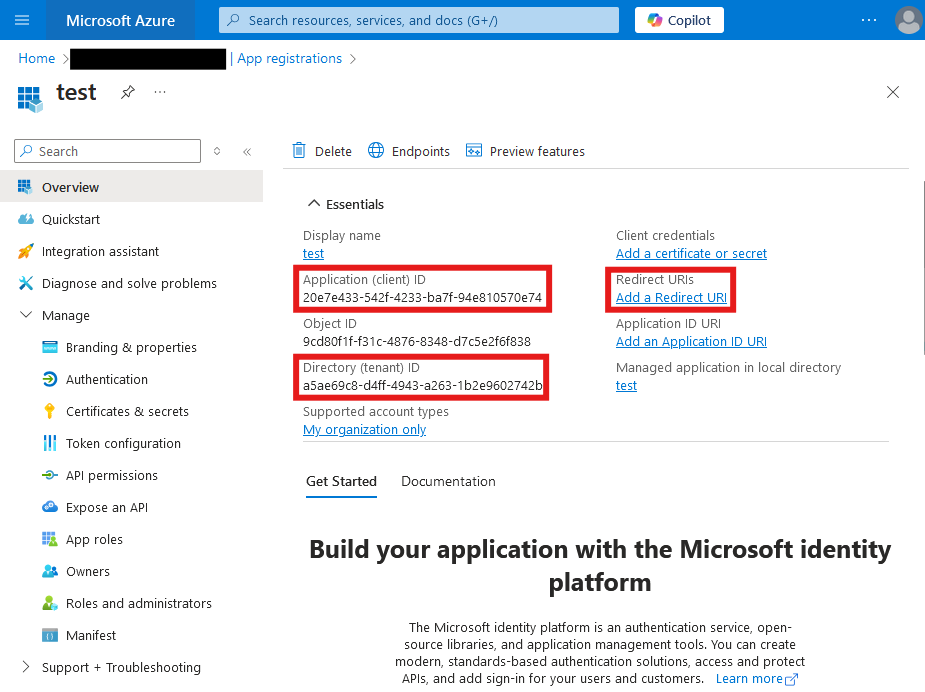

4 Client-ID und Mandanten-ID speichern:

Nach der Erstellung der App-Registrierung finden Sie auf der Übersichtsseite die Client-ID und die Mandanten-ID (Tenant-ID).

Notieren Sie diese Werte für die spätere Konfiguration im c-entron Nexus.

Konfiguration im c-entron Nexus

(HINWEIS: Version 1.2503. x gibt es Änderungen im Bereich "Authentifizierung")

Die Konfiguration der Microsoft-Authentifizierung erfolgt im c-entron Nexus über die Administrationsoberfläche.

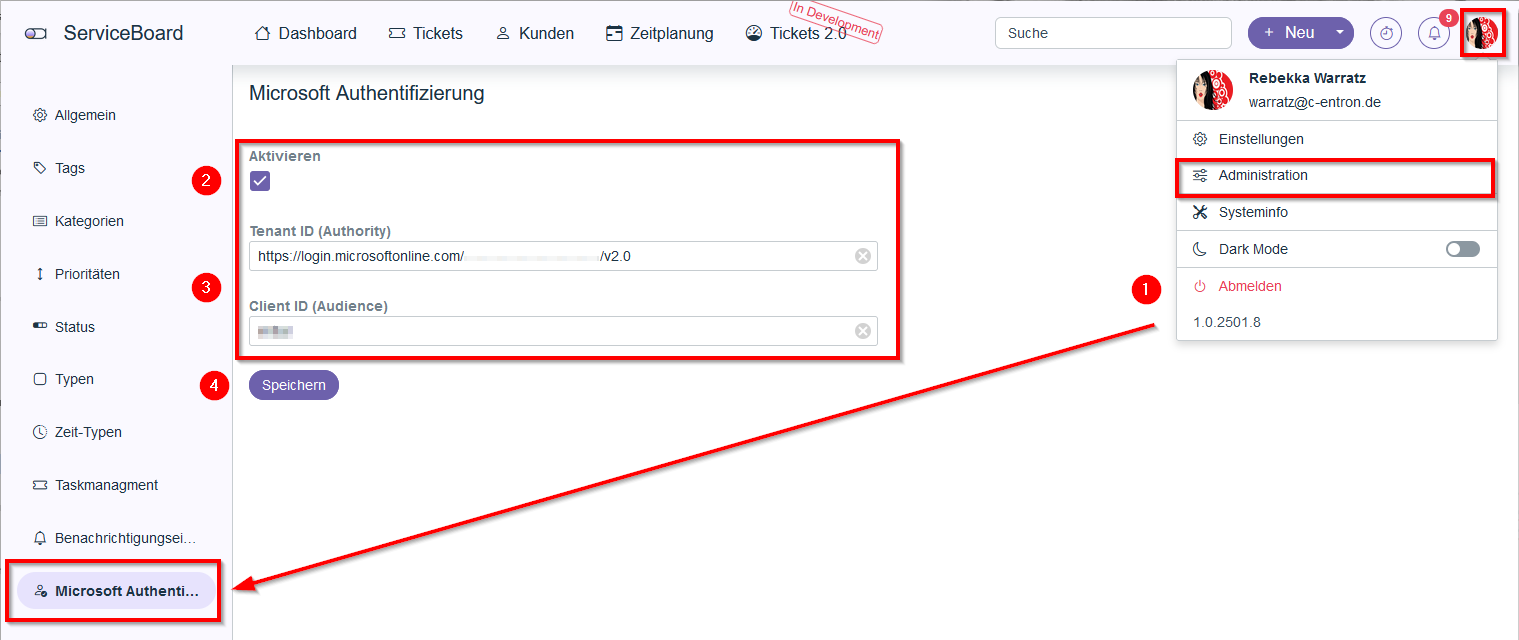

5 Wechsel in den Administrationsbereich:

Melden Sie sich im c-entron Nexus mit einem Administratorkonto an.

Navigieren Sie zum Reiter Administration.

Öffnen Sie den Abschnitt Microsoft Authentifizierung.

6 Microsoft Authentifizierung aktivieren:

Aktivieren Sie die Option Microsoft Authentifizierung.

7 Client- und Mandanten-ID eingeben:

Kopieren Sie die zuvor aus der Azure App-Registrierung gespeicherte Mandanten-ID.

Fügen Sie diese im Format https://login.microsoftonline.com/<Mandanten-ID>/v2.0 ein.

Tragen Sie die Client-ID ebenfalls an der entsprechenden Stelle ein.

8 Änderungen speichern:

Speichern Sie die Konfiguration.

Nutzung der Microsoft Entra Login-Funktion im ServiceBoard

Nach der erfolgreichen Konfiguration stehen im ServiceBoard zwei neue Schaltflächen zur Verfügung:

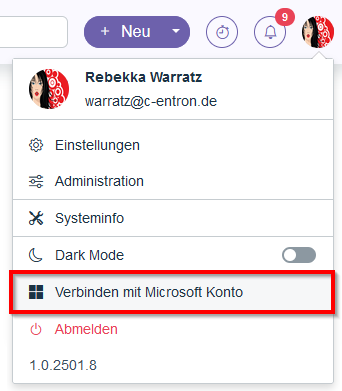

9 Profilmenü für die Synchronisierung:

Im Profilmenü des Benutzers erscheint die Schaltfläche Verbinden mit Microsoft Konto.

Benutzer müssen auf Verbinden mit Microsoft Konto klicken, um ihr c-entron Konto mit ihrem Microsoft-Konto zu verknüpfen.

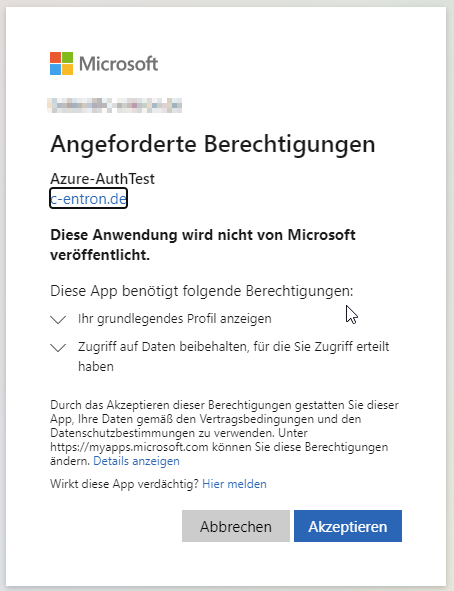

Nach Klick auf Verbinden mit Microsoft Konto öffnet sich ein Microsoft-Anmeldefenster. Der Benutzer muss sich mit seinem Arbeitskonto anmelden.

Nach erfolgreicher Verknüpfung ist das Konto mit Microsoft Entra ID synchronisiert.

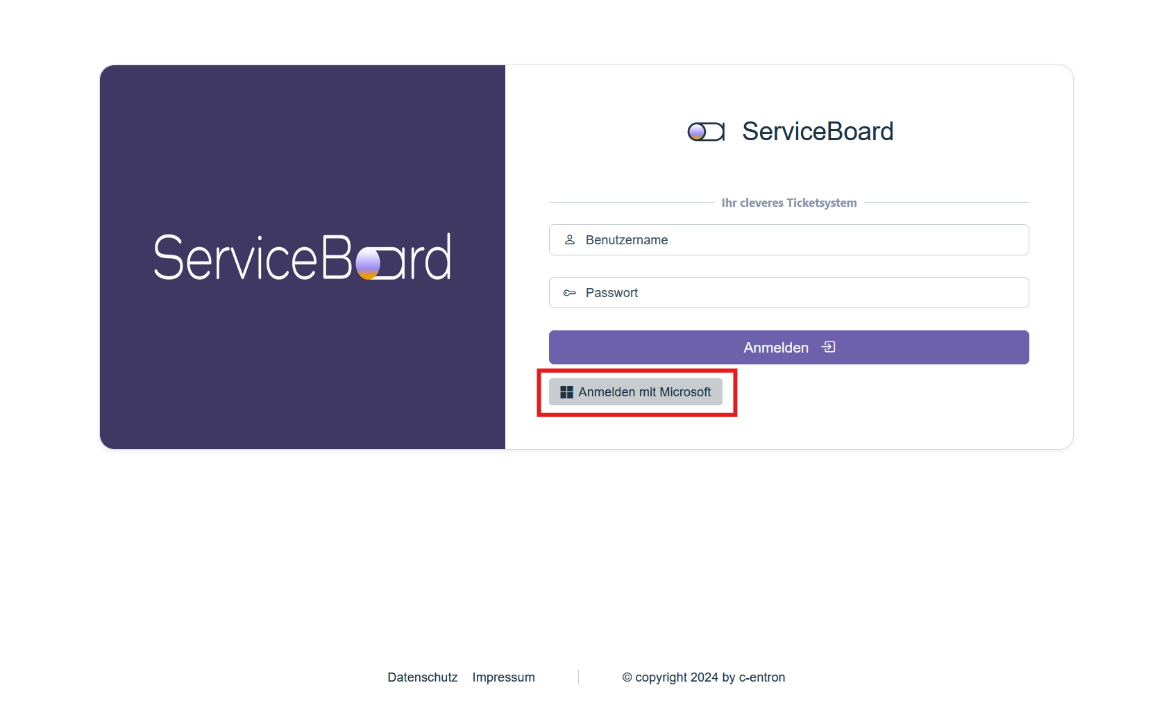

10 Anmeldeseite zum Einloggen:

Auf der Anmeldeseite des c-entron Nexus erscheint nun die zusätzliche Schaltfläche Mit Microsoft anmelden.

Benutzer können sich direkt über Microsoft Entra ID authentifizieren.

Benutzerverwaltung und zukünftige Erweiterungen

Aktuell ist die Verknüpfung der Microsoft-Authentifizierung für jeden Benutzer individuell durchzuführen. Jeder Benutzer muss sein Konto manuell synchronisieren, um die Microsoft-Anmeldung nutzen zu können.

Geplante Funktionen für zukünftige Versionen:

Massensynchronisierung von Benutzern: Administratoren können mehrere Benutzer gleichzeitig mit Microsoft Entra ID synchronisieren.

Entra ID als obligatorische Anmeldemethode: Es wird die Möglichkeit eingeführt, Entra ID als die einzige zulässige Anmeldemethode festzulegen.

Diese Erweiterungen sollen die Benutzerverwaltung weiter vereinfachen und die Sicherheit durch zentrale Authentifizierung verbessern.

Hinweis zur Netzwerkinfrastruktur

Der erfolgreiche Entra Login ist auch von der individuellen Netzwerkinfrastruktur abhängig. Beispielsweise könnte eine WAF und ein Reverse Proxy die Entra-Login-URL beeinflussen, weil sie Requests umschreiben, umleiten oder blockieren.

Typische Ursachen:

URL-Rewrites oder Hostname-Änderungen → Redirect-URI passt nicht mehr.

Entfernte oder geänderte Header (X-Forwarded-*) → falsche Protokoll-/IP-Infos.

Blockierte Query-Parameter (state, code) → Login bricht ab.

Redirects gefiltert oder verändert → Endnutzer landet nicht auf der originalen Microsoft-URL.

Kurz gesagt: Wenn Proxy/WAF nicht korrekt für Microsoft-Login-Endpunkte konfiguriert sind, wird der Anmeldefluss gestört.

Da die Netzwerkinfrastruktur sehr individuell ist und die Prüfung komplex, ist unsere Empfehlung, die Logs der beteiligten Systeme zu analysieren und bei Bedarf einen technischen Consultant hinzuzuziehen.

Folgende Punkte kommen hierfür zur Prüfung in Frage:

URL- und Redirect-Prüfung

Kommt der Benutzer wirklich auf

https://login.microsoftonline.com/...oder wird die URL intern umgeschrieben?Stimmen

redirect_uriund die in Entra registrierte URL exakt überein?Funktionieren alle 302/307-Redirects ohne Änderung?

Header & Protokoll

Werden

X-Forwarded-For(Client-IP) undX-Forwarded-Proto(https) korrekt gesetzt?Wird der Hostname (

X-Forwarded-Host) nicht verändert?Werden sicherheitsrelevante Header (

Authorization,Origin,Referer) nicht entfernt?

Query-Parameter & Tokens

Werden Parameter wie

state,nonceundcodenicht blockiert oder gekürzt?Unterstützt Proxy/WAF große Header- und URL-Längen (JWT-Token können >8 KB sein)?

WAF-Regeln

Sind Microsoft-Login-Domains (

login.microsoftonline.com,aadcdn.microsoftonline-p.com) in einer Allowlist?Greifen keine Signaturregeln, die SAML/OIDC-Parameter als „verdächtig“ einstufen?

Session & Cookies

Bleibt die Session während des gesamten Auth-Flows auf demselben Backend-Server? (Sticky Session / Session Persistence)

Werden Cookies wie

MSISAuthoderESTSAUTHPERSISTENTnicht verändert oder entfernt?