Modern Authentication V7

Wichtige Informationen zur Modern Authentication von Microsoft

Bitte beachten Sie diese Änderungen in unserer aktuellen BETA Release Version und nehmen die angegebenen Einstellungen/Änderungen vor.

WICHTIG:

Mit dieser BETA-Version geht es erstmal *nur* um E-Mail-Versand.

DER USER LOGIN/SSO PER AZURE AD IST HIER NICHT INTEGIERT!

Der Login ist nicht Teil der Richtlinie, welche ab 01.Oktober in Kraft tritt!

Der User Login ist aktuell schon in Arbeit und wird auch bald umgesetzt sein.

Einstellung der Standardauthentifizierung in Exchange Online | Microsoft Docs

In der c-entron.NET:

Neue Einstellung für den Mailversand.

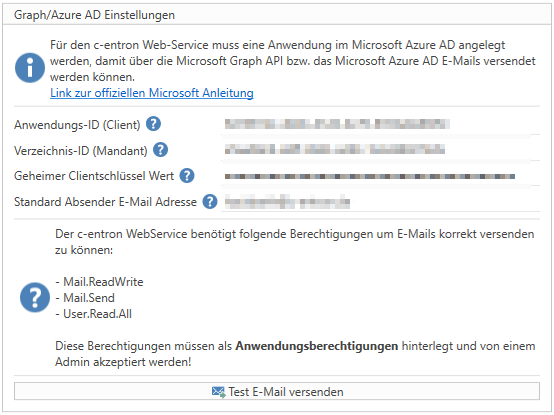

In der c-entron.NET wurden neue Einstellungen für die Modern Authentification hinterlegt.

Wir benötigen hier vier Werte wie im nachfolgenden Screenshot ersichtlich.

Die Anwendungs-ID, Verzeichnis-ID und den Geheimer Clientschlüssel Wert erhalten Sie aus Ihrem Exchange. Bei der Einstellung „Standard Absender-E-Mail-Adresse“ geht es darum hier eine E-Mail-Adresse zu hinterlegen welche als „Fallback“ dient.

Diese Einstellungen werden nur beim Versand der E-Mails über den WebService aktiv (dies betrifft aber auch Mails, welche über die integrierten Dienste versendet werden).

Ist den Einstellungen hinterlegt das der Mailversand über Outlook geregelt werden soll so sind die Einstellungen wie beschrieben hinfällig (außer für die integrierten Dienste).

Einstellungen im Exchange:

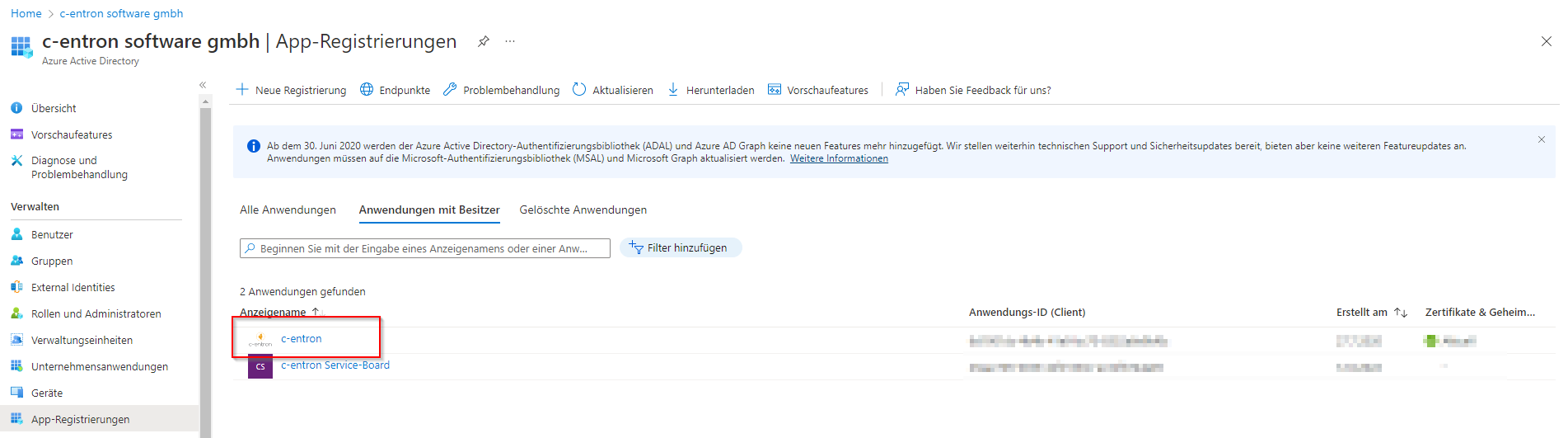

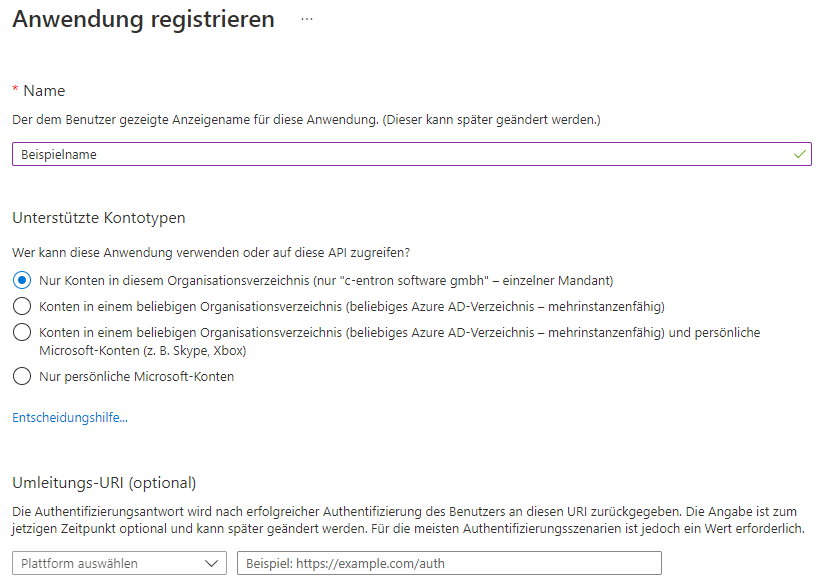

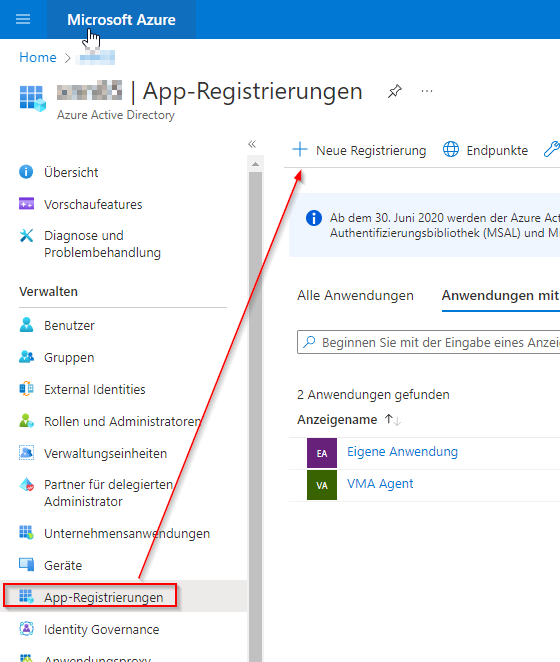

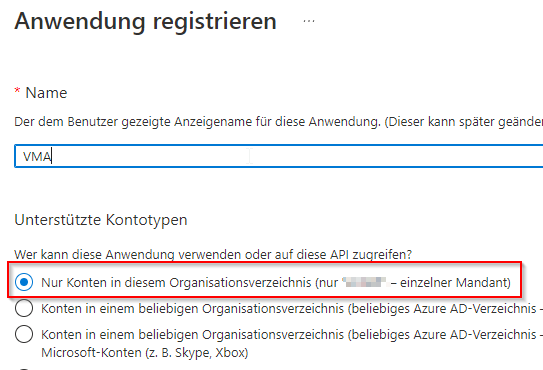

Erstellen Sie eine App Registrierung, indem Sie im Azure AD Ihre Organisation auswählen und hier dann über das + Symbol eine neue Registrierung erstellen.

Wählen Sie bei der Erstellung den Punkt „Nur Konten in diesem Organisationsverzeichnis“ aus und fahren Sie mit der Erstellung fort.

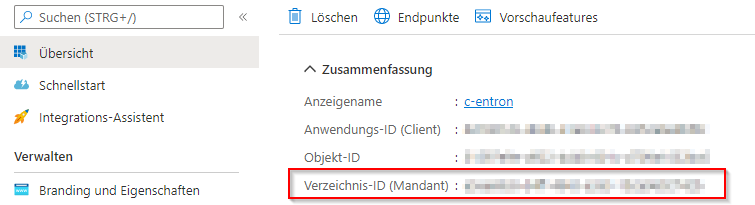

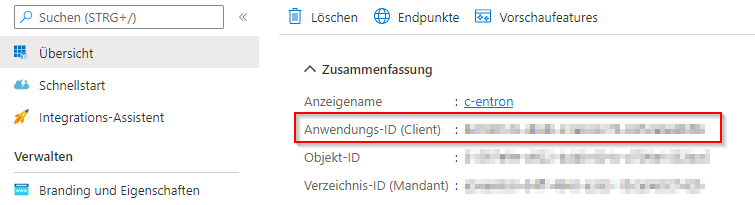

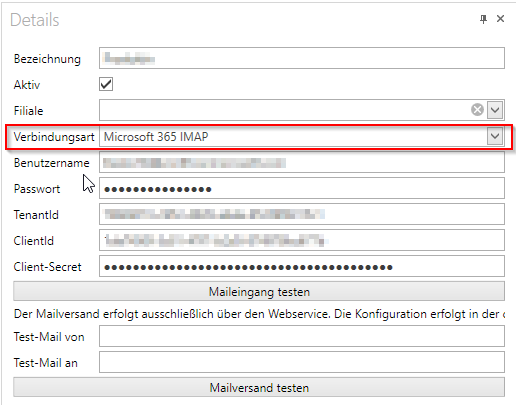

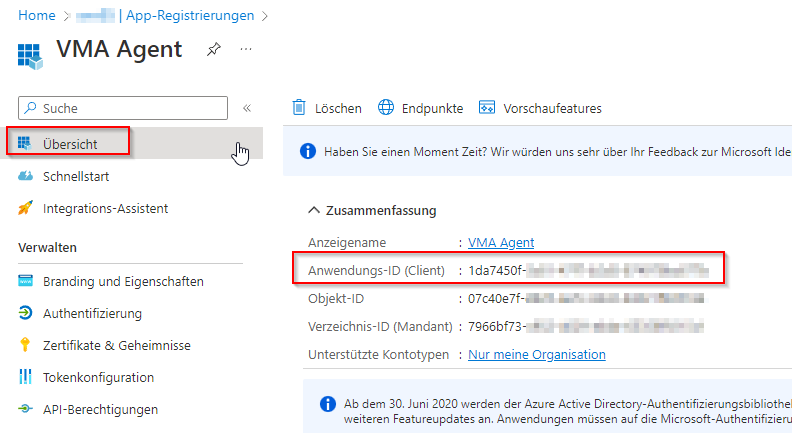

Nach der Erstellung erhalten Sie in der Übersicht die Daten welche wir in den Einstellungen der c-entron.NET benötigen (hier die Anwendungs-ID sowie die Verzeichnis-ID).

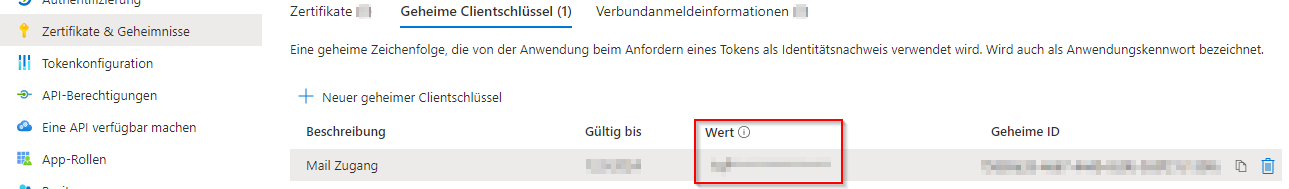

Wir benötigen hier dann noch einen „Geheimen Clientschüssel“.

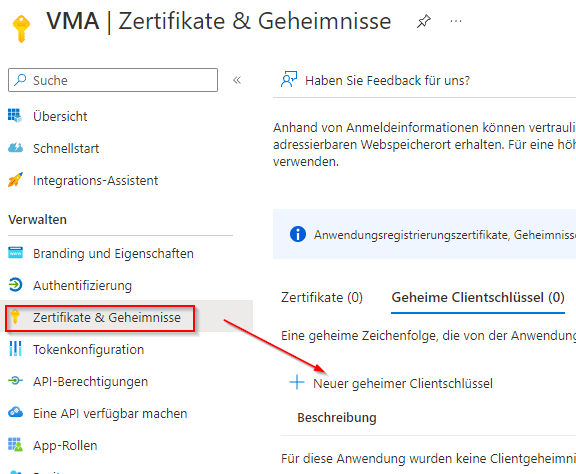

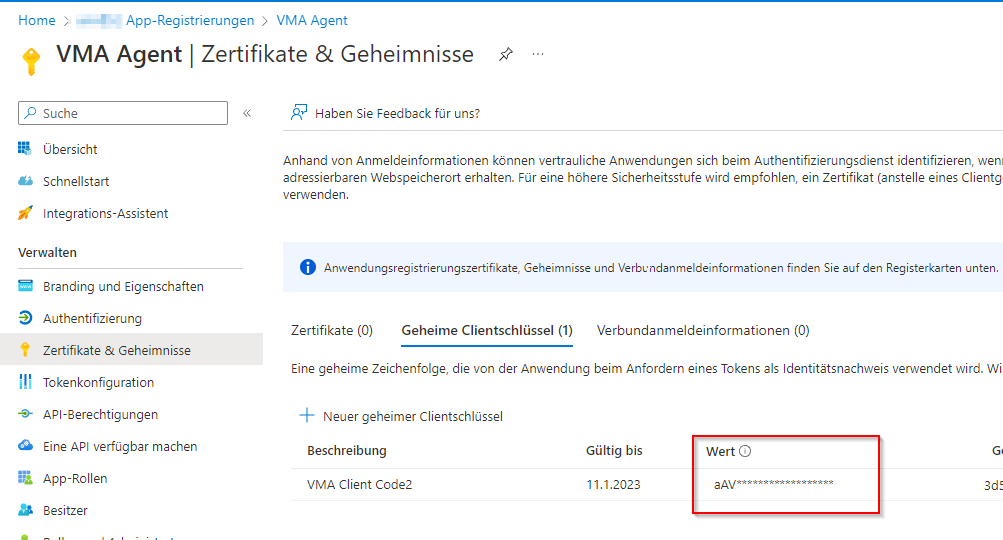

Diesen können Sie unter Zertifikate und Geheimnisse erstellen

WICHTIG: Der Geheime Schlüsselwert nur bei Anlage sichtbar danach ist dieser Wert verschlüsselt und nicht mehr einsehbar (Wurde der Wert nicht übernommen muss ein neuer Schlüssel erstellt werden).

Dieser Schlüssel wir auch nach der Hinterlegung in der c-entron.NET verschlüsselt und ist somit auch nicht mehr auslesbar.

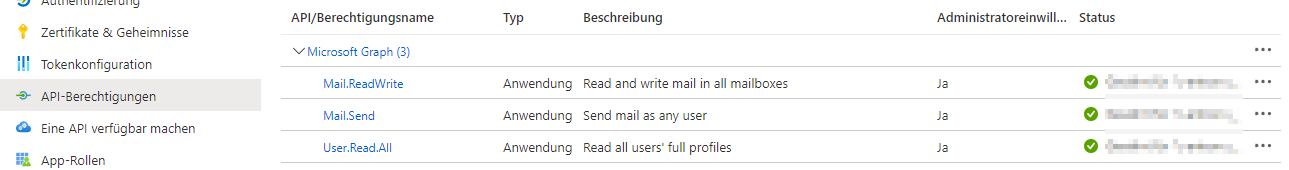

API-Berechtigungen in Azure-AD hinterlegen:

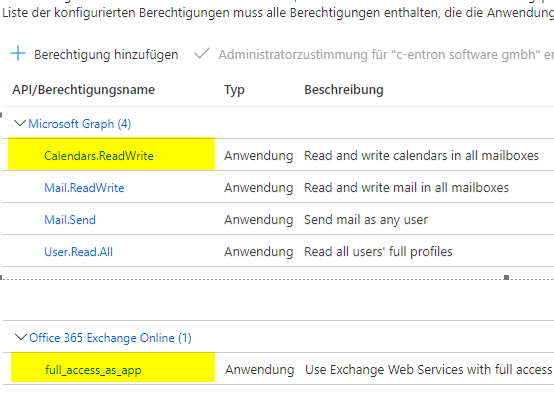

Benötigte Rechte für den Mailversand aus der c-entron.NET sowie für den WebService:

- Mail.ReadWrite

- Mail.Send

- User.Read.All

Zusätzlich benötigte Rechte für den Kalender Sync im c-entron Agent:

- Calenders.ReadWrite

- full_access_as_app

Über den Punkt API Berechtigungen können Sie die Berechtigungen setzen, welche benötigt werden.

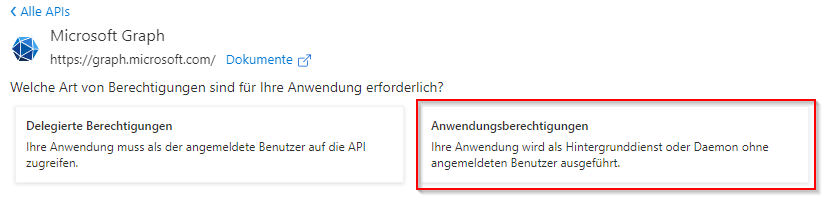

WICHTIG: Wählen Sie hier bei der Anlage zwingend die „Anwendungsberechtigungen“ aus und nicht die „Delegierten Berechtigungen“

Im Service-Board:

Einstellungsmöglichkeiten im Service-Board

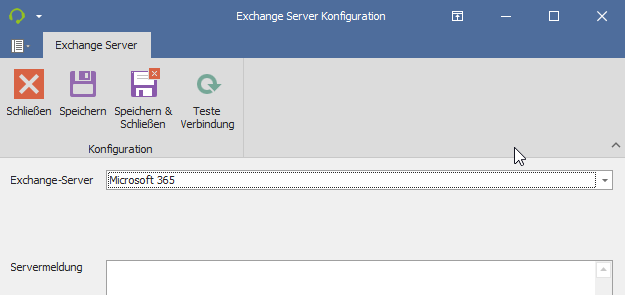

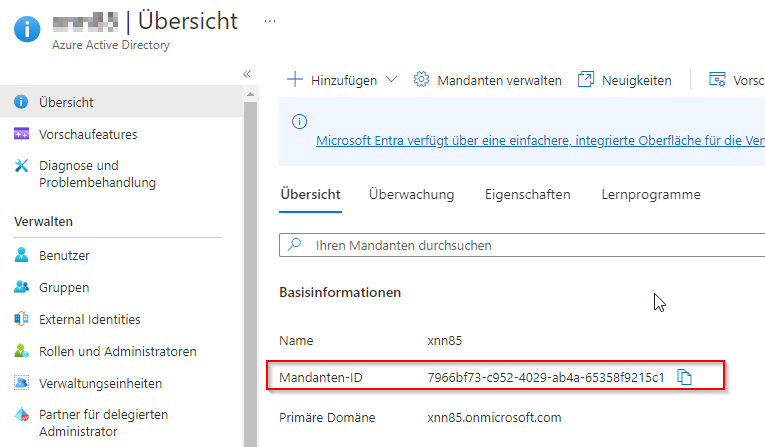

Die Einstellungen für den E-Mailversand befinden sich an gewohnter Stelle im Service-Board (Einstellungen -> Ressourcen verwalten) und bieten jetzt drei Optionen:

- Option 1: Microsoft 365

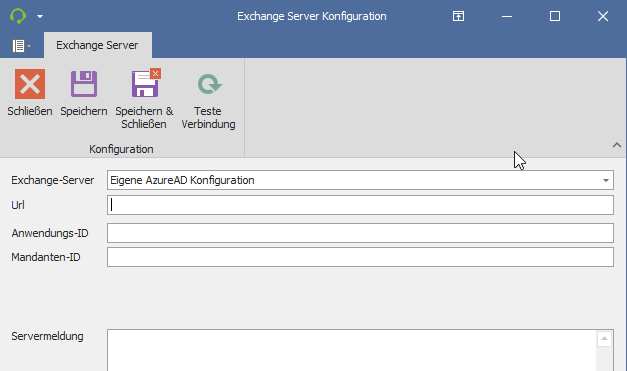

- Option 2: Eigene Azure-AD Konfiguration

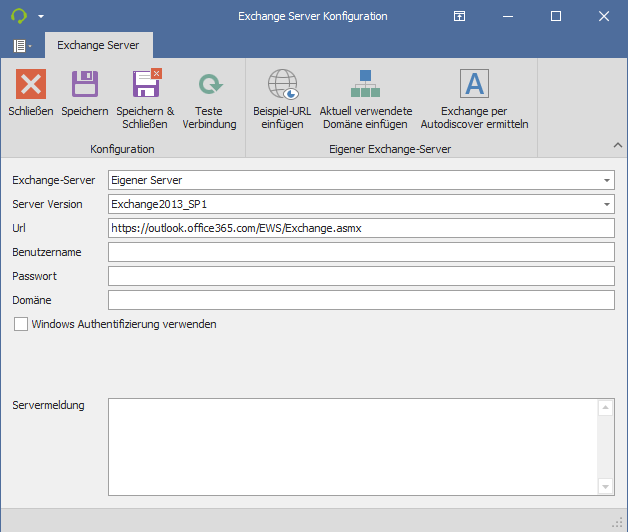

- Option 3: Eigener Server

Option 1: Microsoft 365

Wählen Sie hier einfach nur Microsoft 365 aus.

Dies ist eine vordefinierte Option in der Sie keine eigenen Einstellungen setzen können.

Hinweis: Sobald diese Option gespeichert wird, erscheint ein PopUp mit der Office Anmeldung, um diese zu verifizieren und zu speichern.

Option 2: Eigene Azure- AD Konfiguration:

Hier werden die Anwendungs-ID sowie die Mandanten- ID wie bei den Einstellungen der c-entron.NET benötigt

Hinweis: Hier empfiehlt es sich das im Azure- AD eine separate Anwendungs- ID über die App- Registrierung für Service-Board erstellt und hinterlegen wird gleich der c-entron.NET.

Option 3: Eigener Server:

Von der Ansicht leicht verändert, aber praktisch das gleich der vorherigen Exchange Einstellung.

Hinterlegen Sie zudem eine Reply Adresse.

Virtual Mail Assistant (VMA):

Neues Recht „VMA Login“ erforderlich

Die Anmeldung am VMA erfordert nun das Recht „VMA Login“. Dieses Recht muss auch an den Benutzer vergeben werden, der im c-entron Agent eingetragen ist.

Konfiguration für Microsoft 365

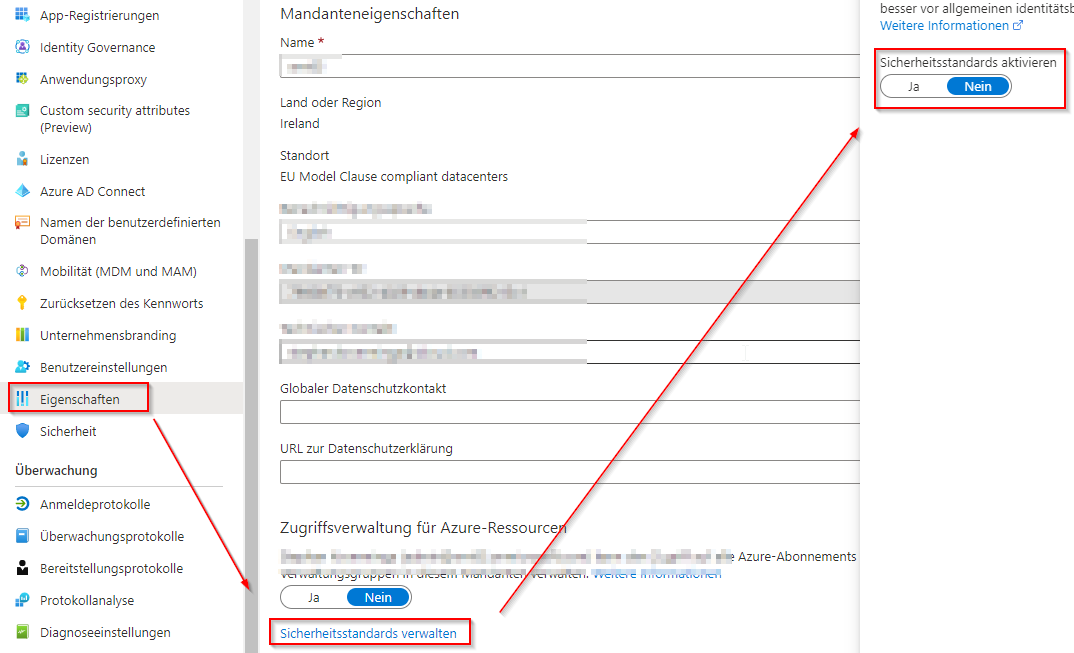

- Microsoft Sicherheitsvorgaben deaktivieren

IMAP benötigt eine delegierte Berechtigung. Hierfür muss allerdings MFA für den verwendeten Nutzer deaktiviert sein. Dies ist mit den Standard-Sicherheitsvorgaben nicht möglich, da diese MFA für alle Nutzer erzwingen.

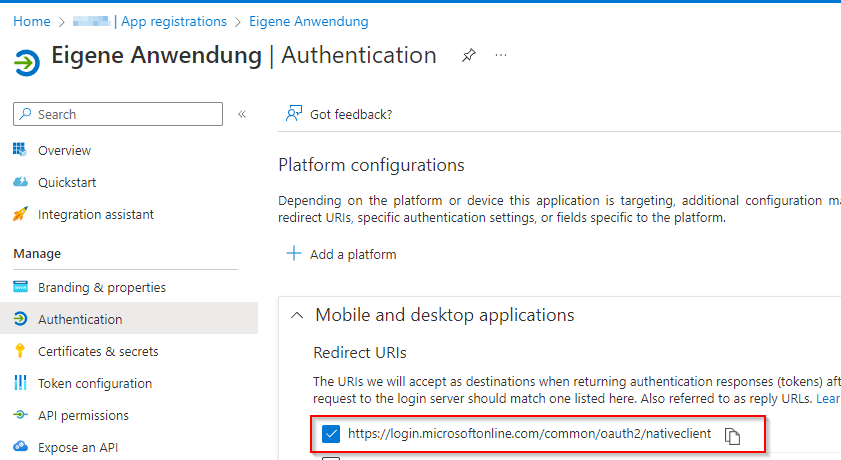

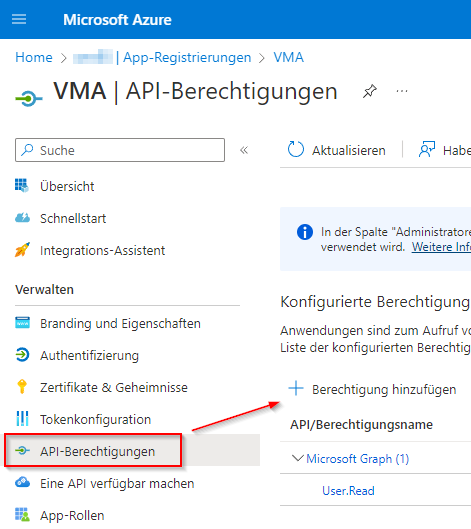

- Anwendung registrieren

- Standardauswahl für einen Mandanten

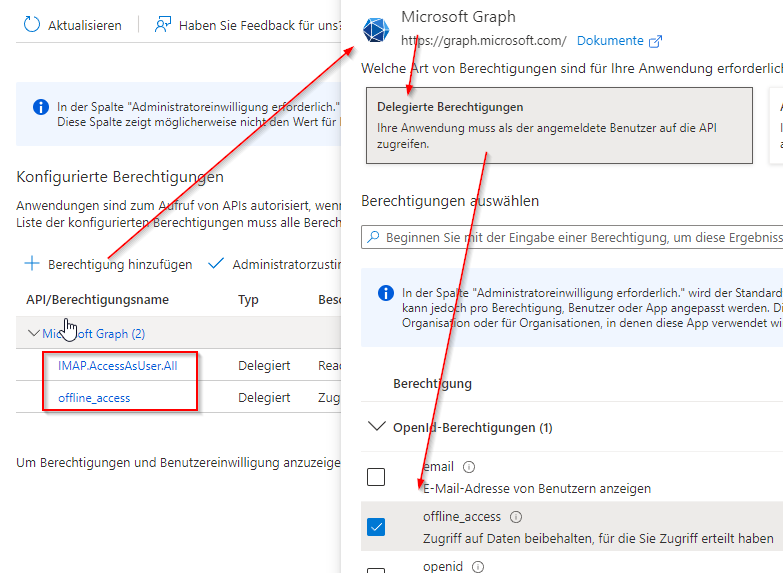

- Berechtigungen hinzufügen

- Erforderliche Berechtigungen

Microsoft Graph – Delegierte Berechtigungen

IMAP.AccessAsUser.All

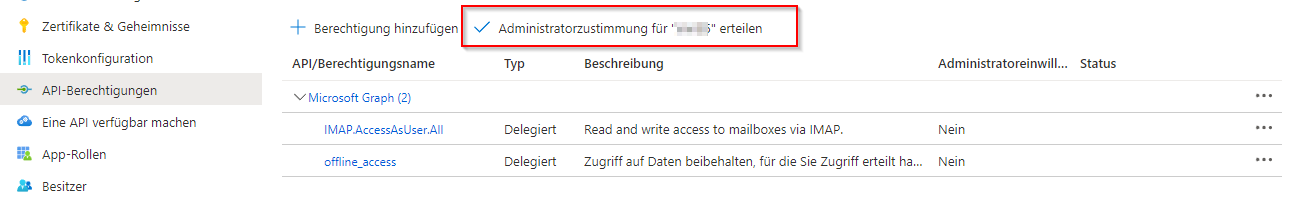

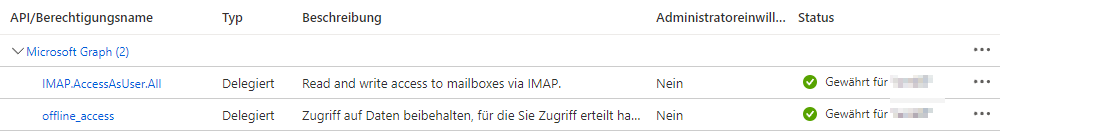

offline_access - Administratorzustimmung für die Berechtigungen geben

- Clientschlüssel einrichten

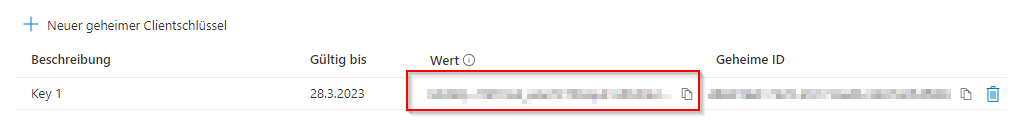

Der Key muss kopiert und für das Einfügen im VMA gespeichert werden. Nach Verlassen der Azure-Seite kann der Key nicht mehr eingesehen werden und muss neu erstellt werden.

- VMA einrichten

- Wählen Sie Microsoft 365 IMAP

- Benutzername und Passwort für das Postfach, auf dass der VMA zugreifen soll - - TenantId ist die Mandanten-Id von Azure

- ClientId ist die Anwendungs-Id der zuvor erstellten Azure App

- Client-Secret ist der zuvor erstellte Clientschlüssel

also dieser: (lässt sich aber an dieser Stelle nicht mehr auslesen und muss ggf. neu erstellt werden, wenn Sie diesen zuvor nicht notiert haben)

- Bitte denken Sie daran, dass der im c-entron eingetragene Benutzer das Recht „VMA Login“ benötigt.

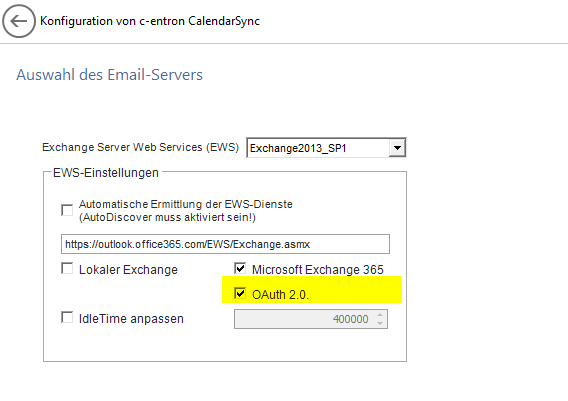

Kalender Sync:

Für den Kalender Sync benötigt man keine separate App Registrierung wie am Anfang dieses Whitepapers beschrieben.

Für den Kalender Sync werden aber zwei zusätzliche Rechte Azure AD benötigt

Wenn diese Rechte zusätzlich gesetzt sind können Sie in der Konfiguration des Kalender Sync im c-entron Agent „OAuth 2.0“ aktivieren